YouTube-„Geisternetzwerk“ verbreitet Infostealer über 3.000 gefälschte Videos

Das Cybersicherheitsunternehmen Check Point Research (CPR) hat das Ghost Network aufgedeckt, eine hochkomplexe, groß angelegte und finanziell motivierte „Malware-Verbreitungsoperation“. Obwohl es seit 2021 aktiv ist, hat sich die Menge der von ihm produzierten schädlichen Videos im Jahr 2025 dramatisch verdreifacht, was einen besorgniserregenden Anstieg seiner Effektivität und Reichweite verdeutlicht.

Die Untersuchung von CPR identifizierte und meldete über 3.000 schädliche Videos, was zu einer direkten Partnerschaft mit Google für deren massenhafte Entfernung und die Unterbrechung der kriminellen Aktivitäten führte.

Laut der Analyse von CPR liegt der Erfolg des Netzwerks in seiner fortschrittlichen, modularen und rollenbasierten Struktur, die auf Widerstandsfähigkeit gegenüber Plattformsperren ausgelegt ist. Dies bedeutet, dass der gesamte Betrieb in spezialisierte, austauschbare Teile (Module) unterteilt ist, wobei die Rollen in drei Hauptkategorien unterteilt sind:

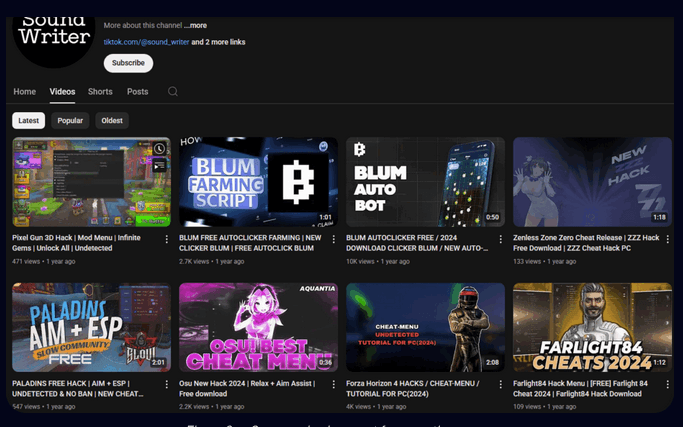

Video-Accounts:

Dies sind die primären Verbreitungspunkte, typischerweise gehackte, legitime Kanäle (manche mit hohen Abonnentenzahlen, wie @Afonesio1), deren Originalinhalte gelöscht werden. Anschließend laden sie gefälschte Tutorial-Videos als Hauptköder hoch.

Post-Accounts:

Diese nutzen weniger überwachte Plattformfunktionen wie die Community-Nachrichten von YouTube, um aktualisierte Download-Links und die notwendigen Passwörter für die schädlichen Dateien zu verbreiten und so sicherzustellen, dass der Angriff auch dann noch möglich ist, wenn die Videolinks entfernt werden.

Interact-Konten:

Dabei werden automatisierte Bots eingesetzt, um Kommentare mit gefälschten positiven Empfehlungen zu überfluten, wodurch das Engagement für das Video künstlich erhöht und eine entscheidende Illusion von Legitimität erzeugt wird.

Diese spezialisierte Abteilung ermöglicht es den Betreibern, einzelne gesperrte Konten schnell zu ersetzen, ohne die Gesamtkampagne zu beeinträchtigen. Das meistgesehene Schadvideo in der Untersuchung zielte auf Adobe Photoshop ab und erreichte beeindruckende 293.000 Aufrufe und 54 Kommentare.

Die gesamte Operation ist ein Paradebeispiel für finanziell motivierte Cyberkriminalität, die es auf Nutzer abgesehen hat, die nach illegalen digitalen Gütern suchen, wie etwa gecrackter Software (z. B. Adobe Photoshop, Microsoft Office) oder Cheats für Videospiele (z. B. Roblox ). Die Infektion beginnt, sobald ein Nutzer auf einen schädlichen Link klickt, der ihn zu einer Datei weiterleitet, die auf vertrauenswürdigen Cloud-Diensten (z. B. Dropbox, MediaFire oder Google Drive) gespeichert ist, um Sicherheitsvorkehrungen zu umgehen.

Kriminelle nutzen anschließend Social Engineering, um das Opfer dazu zu bringen, eine passwortgeschützte Datei herunterzuladen und – besonders kritisch – Antivirensoftware wie Windows Defender zu deaktivieren. Die finale Schadsoftware ist ein gefährlicher Infostealer (vorwiegend Lumma Stealer – vor dessen Abschaffung – oder Rhadamanthys Stealer ), der sensible Daten wie Browser-Zugangsdaten, Session-Cookies und Informationen zu Kryptowährungs-Wallets stiehlt.

Um ihre Präsenz aufrechtzuerhalten, wechseln Angreifer ihre Command-and-Control-Infrastruktur (C2) alle paar Tage, um automatisierter Erkennung oder Sperrung zu entgehen. Es ist anzumerken, dass CPR dieses Netzwerk keiner bekannten APT-Gruppe öffentlich zugeordnet hat.

Es ist wichtig anzumerken, dass es sich hierbei nicht um ein neues Konzept handelt; die Forscher weisen auf die Ähnlichkeit zum zuvor auf GitHub entdeckten Stargazers Ghost Network hin. Die zentrale Erkenntnis von Check Point Research ist, „wie leicht Vertrauen in großem Umfang manipuliert werden kann und wie wirksam Zusammenarbeit im Kampf dagegen sein kann“, was eine koordinierte Verteidigung unerlässlich macht.

HackRead